Как защититься от компьютерного вируса шифровальщика WannaCry?

- Май 15, 2017

- 14013

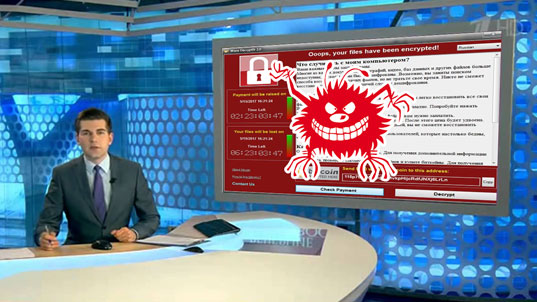

Возможно вы уже в курсе появления нового вируса щифровальщика под названием «Wanna Cry, Wanna Cry, WNCRY, WCry, Wanna Decryptor 2.0, WannaCry, WannaCryptor, WannaCrypt», что в переводе на русский «Хочу плакать». О нем даже в средствах массовой информации рассказывали. Действия данного вируса уже были зафиксированы в 75 странах мира, и это всего за 3 дня.

Я, слава богу, с ним на практике еще не сталкивался и надеюсь, что не столкнуть. По этому в данном видео предлагаю рассмотреть способы защиты от данного зловреда.

Принцип работы данного вируса заключается в шифровании всех значимых файлов компьютера и впоследствии требование выкупа за их расшифровку.

В прошлых уроках я уже рассказывал про способы дешифровки, а так же записывал видео, созданное совместно с разработчиками антивируса NOD32 о защите от подобных вирусов. По этому, советую их так же изучить. Ссылки на них вы сможете увидеть в конце данного видео, а так же я их выложу в статье к данному уроку на своем ресурсе.

Что касаемо конкретно этого вируса, то он так же распространяется через электронную почту, а далее использует уязвимость сервера SMB, который предназначен для удаленного доступа к файлам, принтерам и другим сетевым ресурсам. Т.е. далее он распространяется по локальной сети. И если вы думаете, что вас эта проблема не коснется, так как у вас не сервер, а обычная рабочая станция, то вы ошибаетесь. Данная служба работает на всех операционных систем семейства Windows.

Но, слава богу, корпорация Microsoft еще в марте 2017 года выпустила патч для закрытия данной уязвимости под названием MS17-010. Если у вас включено автоматическое обновление, то, скорее всего это исправление уже установлено, но так как большинство пренебрегают обновлениями операционной системы, то его придется установить вручную. Причем, я бы в любом случае, даже с включенным автоматическим обновлением попробовал установить данный патч, а то мало ли, может, по какой-то причине он установлен не был.

Причем, если у вас Windows XP, то через цент обновлений данный патч не установится, так как XP больше не поддерживается Microsoft. По этому для ХР в любом случае придется скачивать и устанавливать обновление отдельно.

Ссылки на скачивание данного исправления под вашу операционную систему:

Так же стоит убедиться, что у вашего антивируса последние актуальные базы обновлений.

Кстати, в уроке по восстановлению зашифрованных файлов я рассказывал про метод восстановления из теневых копий. Так вот, данный вирус удаляет теневые копии файлов, создаваемые через контрольные точки восстановления. Но, для этого у пользователя появляется сообщение на подтверждение данного действия, и если вы его отменили, то можно будет восстановить из теневых копий рабочие документы. Конечно, если они у вас создавались.

Так что на вашем месте я бы не стал рисковать и немедленно приступил к устранению данной уязвимости. Тем более, что на момент записи данного видео, дешифратор еще не разработали!

Кстати, на сайте Центра обучения, помимо видеоуроков мы будем выкладывать интересные статьи только в текстовом формате, так что не забывайте посещать наш ресурс!

Как и обещал, так же полезные материалы по данной теме:

Защита от вируса шифровальщика (da vinci, enigma, vault, xtbl, cbf)

Восстановление файлов и лечение вируса шифровальщика (da vinci, enigma, vault, xtbl, cbf)